Virtuální sítě založené na VPN technologiích jsou využívány pro různé účely a dnes poskytují nejen výstavbu podnikových sítí nebo ochranu při použití veřejných spojení, ale také přístup k internetu. Kromě toho jsou díky VPN k dispozici návštěvy webových zdrojů, které obcházejí zámky a zároveň zachovávají soukromí, což v poslední době znepokojuje uživatele. Proces nastavení VPN pro každý systém má své vlastní charakteristiky a může být prováděn v různých variantách. V závislosti na mnoha faktorech, včetně cílové destinace a typu konstrukce sítě, existuje několik způsobů, jak tuto technologii implementovat. Podíváme se na to, jak konfigurovat VPN v Linuxu, a také objasnit, proč je toto připojení použitelné.

Metoda nastavení připojení VPN v Linuxu.

Co je VPN a proč je potřeba?

Nejprve se podívejme na to, co je virtuální privátní síť a jak je tento typ technologie použitelný. S VPN můžete připojit libovolný počet zařízení do privátní sítě a zajistit bezpečný kanál pro přenos dat. Pomocí tohoto typu připojení mohou uživatelé zachovat soukromí na Internetu a nemusejí se starat o integritu dat, včetně práce na sdílených sítích. Připojení k VPN brání vetřelcům v zachycení informací, protože trasa výměny paketů je bezpečně chráněna šifrováním a ověřením uživatele. Data jsou šifrována na straně odesílatele a sledují komunikační kanál v zašifrované podobě a jsou dešifrována již na zařízení příjemce, přičemž oba tyto klíče znamenají společný přístupový klíč. S využitím VPN je možné vytvořit nespolehlivou síť (zpravidla internet). Připojení uživatele se neprovádí přímo, ale prostřednictvím serveru připojeného k interní nebo externí síti. To zajišťuje soukromí na internetu, protože v tomto případě webové zdroje uvidí IP server, ke kterému je klient připojen. Server bude vyžadovat ověřovací proceduru, stejně jako autentizaci a poté, co je uživatel autorizován, je možné pracovat se sítí. VPN se nejčastěji používají v následujících případech:

- Připojení k internetu přes VPN je často použitelné poskytovateli městské sítě, stejně jako v podnicích. Výhodou tohoto způsobu implementace je zabezpečení komunikačního kanálu, protože je možné konfigurovat různé úrovně zabezpečení. To je zajištěno nastavením jedné sítě přes druhou a přístupem na internet prostřednictvím dvou různých sítí.

- Uvnitř firemní sítě. Integrace do jedné sítě umožňuje bezpečný přístup k síti libovolným počtem počítačů zaměstnanců bez ohledu na jejich umístění a vzdálenost od serveru.

- Kombinace složek podnikové sítě. Pomocí VPN pro zajištění interakce různých částí podniku je možné zajistit přístup k jednotlivým zdrojům společné sítě.

Implementace technologie je k dispozici pro různá zařízení, jejichž operační systém podporuje tuto možnost nebo existuje klient VPN schopný přesměrovat porty pomocí protokolu TCP / IP do virtuální sítě. Uživatel může nezávisle provést všechny kroky ke konfiguraci. Potřeba tohoto problému nevzniká ani za účelem obcházení regionálních zámků, protože v tomto počítači nemůžete konfigurovat VPN ve vašem počítači (pro návštěvu blokovaných zdrojů stačí nainstalovat aplikaci třetí strany, nainstalovat speciální rozšíření prohlížeče nebo použít vestavěné funkce prohlížeče). Konfigurace VPN na PC nebo notebooku je často vyžadována v případě změny poskytovatele pro nastavení přístupu k Internetu. Nastavení VPN pro Linux má své specifické vlastnosti, vzhledem k univerzálnosti OS, ale princip zůstává stejný.

Nastavení části serveru na Linuxu

Zvažte vytvoření PPTP VPN serveru na platformě Ubuntu Server. S Linuxem je snadné nasadit server a to lze provést i na slabém zařízení. Nejjednodušší je implementovat VPN s PPTP, protože implementace nevyžaduje instalaci certifikátů na klientská zařízení a autentizace se provádí zadáním jména a hesla. Nejprve je třeba nainstalovat balíčky:

sudo apt-get install pptpd

Při instalaci balíčků pro VPTP VPN by měl být server nakonfigurován. Chcete-li nastavit rozsah adres a provést další obecná nastavení, otevřete soubor /etc/pptpd.conf (upravený s právy správce):

nano /etc/pptpd.conf

Chcete-li najednou distribuovat více než sto připojení, najděte položku Připojení. Tento parametr by měl být nekomplikovaný, po čemž v této řádce uvedeme potřebnou hodnotu pro počet připojení. Chcete-li vysílat pakety vysílání přes VPN, musíte parametr bcrelay zrušit. Dále přejděte na konec souboru, kde jsme nastavili adresy. Přidejte adresu serveru do sítě VPN:

localip 10.0.0.1

Rozsah adres, které se mají distribuovat klientům (okamžitě přidělíme určité rezervy, protože zvýšení počtu bez restartu pptpd nebude fungovat):

remoteip 10.0.0.20-200

Máte-li několik externích IP adres, můžete určit, na které z nich budou poslouchat příchozí rozhraní PPTP:

poslouchat externí ip

Parametr rychlosti umožňuje nastavit rychlost připojení (bps). Uložte a zavřete soubor. Zbývající parametry lze konfigurovat v možnostech / etc / ppp / pptpd:

sudo nano / etc / ppp / pptpd-options

V sektoru #Encryption, který je zodpovědný za šifrování, by řetězce, které zakazují používání zastaralých a nezabezpečených metod ověřování, měly být nekomplikovány:

odmítnout-pap

odpad-kap

odmítnout-mschap

Volba proxyarp musí být povolena, je zodpovědná za podporu proxy serveru ARP. Možnost uzamčení umožňuje povolit (pro tento komentář) nebo zakázat (pro tento problém) uživateli více připojení. Uložte a zavřete soubor. Konfigurace serveru je kompletní, ale pro vytvoření klientů provedeme příslušné položky v souboru / etc / ppp / chap-secrets:

sudo nano / etc / ppp / chap-tajemství

Vypadají něco takového:

uživatelské jméno1 * heslo12345 *

username2 10.10.12.11 password345 *

username3 * password787 10.10.11.21

Pro každého uživatele napište své jméno, heslo, vzdálenou a lokální IP, oddělte informace o mezerník. Pokud klient má statickou IP adresu a pokud je používán výhradně, předepisujeme vzdálenou adresu, jinak je vhodnější umístit hvězdičku tak, aby bylo spojení jedinečně provedeno. Místní adresa je zadána, když je uživateli přidělena stejná IP adresa v síti VPN. Ve výše uvedeném příkladu je pro klienta v první variantě spojení provedeno z libovolné externí IP adresy, lokální je přidělena první dostupná. V druhém případě bude lokálnímu přidělen první dostupný, ale spojení bude prováděno pouze ze zadané adresy. Ve třetí - můžete se připojit k síti z libovolné adresy, zatímco lokální bude přiřazena ta, která byla zaregistrována námi. Konfigurace stránky serveru VPN PPTP je dokončena, restartujte ji:

sudo service pptpd restart

Samotné zařízení není třeba restartovat.

Konfigurace klientů VPN

Klientskou stránku VPN serveru můžete nastavit v libovolném OS, ale nastavíme ji na Ubunt. Spojení bude pracovat s parametry nastavenými ve výchozím nastavení, ale je lepší určit typ připojení a provést některá další nastavení. Instalace VPN do Ubuntu zahrnuje následující kroky:

- V nabídce "Systém" přejděte na "Nastavení" a vyberte "Síťová připojení".

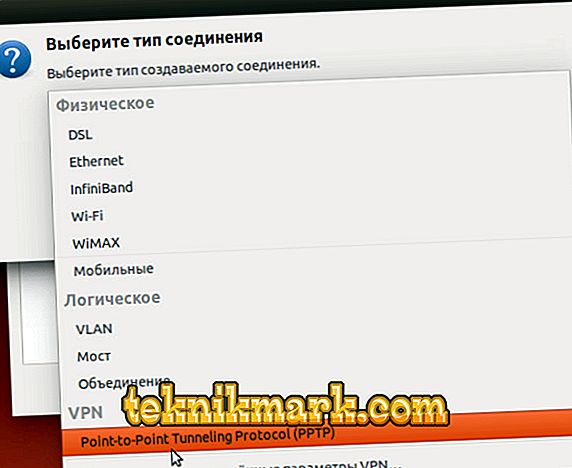

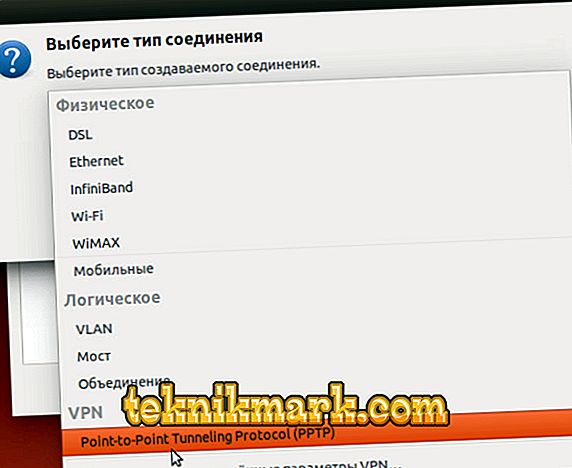

- Vyberte typ spojení tunelového propojení PPTP.

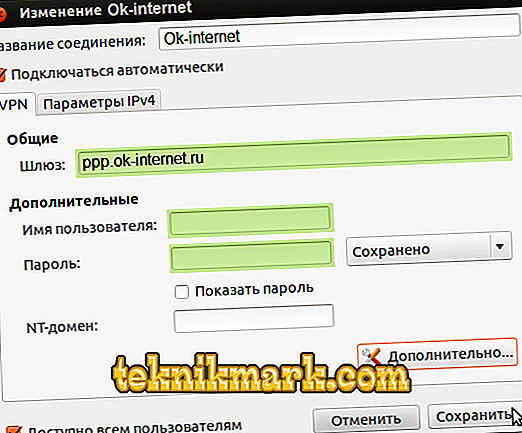

- Spojení přidělíme jméno nebo ho ponecháme tak, jak je uvedeno.

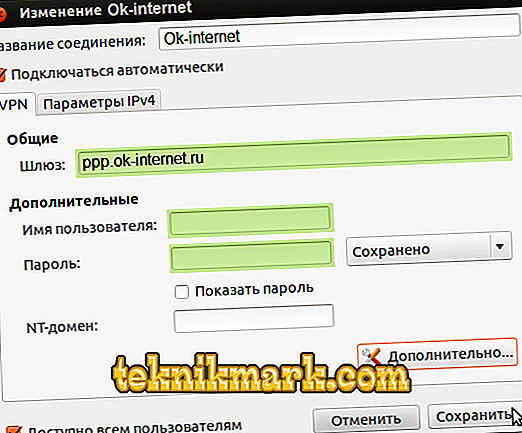

- V poli „Brána“ řídíme externí IP adresu serveru, zadejte jméno a heslo (na pravé straně pole pro heslo je možnost uložit pro tohoto uživatele)

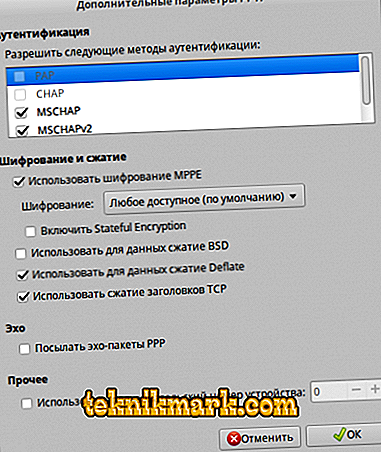

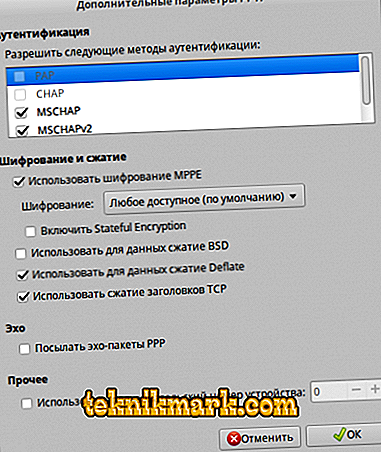

- Klikněte na "Advanced" a v novém okně zaškrtněte políčko "Use MPPE encryption" (je to předpoklad pro komunikaci se serverem).

- Nyní zavřeme okna a připojíme se k našemu serveru.

Konfigurace VPN pro Linux je dokončena a zařízení mohou být připojena lokálně, ale pro přihlášení k Internetu přes VPN bude vyžadována další konfigurace.

Nastavení přístupu k internetu přes VPN

Když jsme se zabývali lokální sítí, začneme konfigurovat internetové připojení. Pro vytvoření spojení v terminálu píšeme následující příkazy:

iptables -t nat -A POSTROUTING -o eth0 -s 10.0.0.1/24 -j MASQUERADE

iptables -A FORWARD -s 10.0.0.1/24 -j ACCEPT

iptables -A FORWARD -d 10.0.0.1/24 -j ACCEPT

10.0.0.1/24 je míněna lokální IP adresa a maska sítě. Zůstáváme:

iptables-save

a potvrďte nové parametry:

iptables-apply

V Linuxu je nyní možnost připojení k internetu přes VPN, stejně jako další výhody práce s virtuální sítí. Navštívené zdroje uvidí externí adresu serveru, která bude určovat soukromí a spojení bude spolehlivě chráněno před útoky hackerů a zajistí bezpečnost přenosu dat.